Objection objection 是一个运行时移动探索工具包,观察类方法,报告执行情况,由 Frida 提供支持。支持 iOS 和 Android。

注意与 frida 版本匹配问题

[分享]objection 基本操作与实战-Android 安全-看雪-安全社区|安全招聘|kanxue.com

实用 FRIDA 进阶:内存漫游、hook anywhere、抓包-安全客 - 安全资讯平台 (anquanke.com)

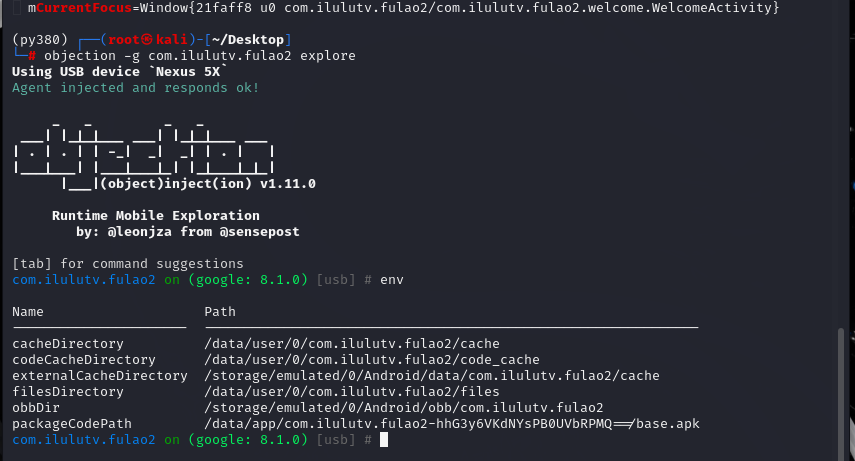

adb shell dumpsys window | grep CurrentFocus 查看包名和类

env

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 objection --help(help命令) Checking for a newer version of objection... Usage: objection [OPTIONS] COMMAND [ARGS]... _ _ _ _ ___| |_|_|___ ___| |_|_|___ ___ | . | . | | -_| _| _| | . | | |___|___| |___|___|_| |_|___|_|_| |___|(object)inject(ion) Runtime Mobile Exploration by: @leonjza from @sensepost 默认情况下,通信将通过USB进行,除非提供了`--network`选项。 选项: -N, --network 使用网络连接而不是USB连接。 -h, --host TEXT [默认: 127.0.0.1] -p, --port INTEGER [默认: 27042] -ah, --api-host TEXT [默认: 127.0.0.1] -ap, --api-port INTEGER [默认: 8888] -g, --gadget TEXT 要连接的Frida Gadget/进程的名称。 [默认: Gadget] -S, --serial TEXT 要连接的设备序列号。 -d, --debug 启用带有详细输出的调试模式。(在堆栈跟踪中包括代理源图) --help 显示此消息并退出。 命令: api 以无头模式启动objection API服务器。 device-type 获取关于已连接设备的信息。 explore 启动objection探索REPL。 patchapk 使用frida-gadget.so补丁一个APK。 patchipa 使用FridaGadget dylib补丁一个IPA。 run 运行单个objection命令。 signapk 使用objection密钥对APK进行Zipalign和签名。 version 打印当前版本并退出。

启动 1.手机端或者模拟器开启对应版本的 frida-server

2.获取包名,方式有很多种,我喜欢用以下方式,不仅可以看到包名,而且还能看到当前界面的 class, 实现了初步的快速定位

1 2 3 4 adb shell dumpsys window | grep CurrentFocus # 结果: mCurrentFocus=Window{c46d96e u0 com.example.androiddemo/com.example.androiddemo.Activity.LoginActivity}

3.打开方式有两种,分别是包名和指定 ip 和端口的连接。包名应该是使用率比较高的。(都是 attach 模式)

1 2 3 4 5 6 7 8 # 包名 objection -g com.example.androiddemo explore # 端口 ## frida 的开启模式 ./fs1280am64 -l 0.0.0.0:12306 ## 指定ip和端口连接 objection -N -h 192.168.31.166 -p 5555 -g com.example.androiddemo explore

4.spawn 模式启动。–startup-command “hook 的代码段”

1 objection -g com.example.androiddemo explore --startup-command "android hooking watch class com.example.androiddemo.Activity.LoginActivity --dump-args --dump-backtrace --dump-return"

0x04 基本用法 Memory 指令,提取内存信息 1 2 3 4 memory list modules // 查看内存中加载的库 memory list exports libssl.so // 查看库的导出函数 memory list exports libart.so --json /root/libart.json //将结果保存到json文件中 memory search --string --offsets-only //搜索内存

任务管理 1 2 3 4 5 # 查看任务列表 jobs list # 关闭任务 jobs kill jobid

root 指令 1 2 android root disable //尝试关闭app的root检测 android root simulate //尝试模拟root环境

关闭 ssl 效验 1 android sslpinning disable

heap 内存堆搜索与执行 1 2 3 4 5 6 7 8 9 # 堆内存中搜索指定类的实例, 可以获取该类的实例id android heap search instances com.example.androiddemo.Activity.LoginActivity # 返回: Class instance enumeration complete for com.example.androiddemo.Activity.LoginActivity Handle Class toString() ------ ---------------------------------------------- ------------------------------ 0x1fba com.example.androiddemo.Activity.LoginActivity com.example.androiddemo.Activity.LoginActivity@d8a5160 # 执行实例方法 android heap execute 0x1fba a

强制启动 activity 1 android intent launch_activity com.example.androiddemo.Activity.FridaActivity1

hook 内存漫游 1 2 3 4 5 6 7 8 9 10 11 12 13 14 # 枚举activity android hooking list activities # 列出内存中所有的类 android hooking list classes # 列出类的所有方法 android hooking list class_methods 包名.类名 # 在内存中所有已加载的类中搜索包含特定关键词的类 android hooking search classes 包名包含的关键词 # hook类的所有方法 android hooking watch class 包名.类名 # hook 类的方法,默认会Hook方法的所有重载 android hooking watch class_method 包名.类名.方法 # 如果只需hook其中一个重载函数 指定参数类型 多个参数用逗号分隔 android hooking watch class_method 包名.类名.方法 "参数1,参数2"

查看类的方法 1 android hooking list class_methods 类名

日志 1 2 3 4 5 # objection日志文件位置 ~/.objection/objection.log # 命令历史文件位置 ~/.objection/objection_history

(免)root 动态调试 apk objection 的 patchapk 需要 aapt(打包工具、adb、jarsigner(签名工具、apktool(解包, apksigner

其中 apktool 需要官网下载下,其他前仨在 android-studio 中就有:

ln -s /root/Android/Sdk/build-tools/34.0.0/zipalign /usr/bin

ln -s /root/Desktop/android-studio/jbr/bin/jarsigner /usr/bin

ln -s /root/Android/Sdk/build-tools/34.0.0/aapt /usr/bin

ln -s /root/Android/Sdk/build-tools/34.0.0/aapt2 /usr/bin

ln -s /root/Android/Sdk/platform-tools/adb /usr/bin

ln -s /root/Android/Sdk/build-tools/34.0.0/apksigner /usr/bin

然后就是解压 apk 看下它里面的 lib 是哪个架构的,按架构来运行:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 Usage: objection patchapk [OPTIONS] Patch an APK with the frida-gadget.so. Options: -s, --source TEXT The source APK to patch [required] -a, --architecture TEXT The architecture of the device the patched APK will run on. This can be determined with `adb shell getprop ro.product.cpu.abi`. If it is not specified, this command will try and determine it automatically. -V, --gadget-version TEXT The gadget version to use. If not specified, the latest version will be used. -p, --pause Pause the patcher before rebuilding the APK. -k, --skip-cleanup Do not clean temporary files once finished. -d, --enable-debug Set the android:debuggable flag to true in the application manifest. -N, --network-security-config Include a network_security_config.xml file allowing for user added CA's to be trusted on Android 7 and up. This option can not be used with the --skip-resources flag. -D, --skip-resources Skip resource decoding as part of the apktool processing. -t, --target-class TEXT The target class to patch. -2, --use-aapt2 Use the aapt2 binary instead of aapt as part of the apktool processing. -c, --gadget-config TEXT The gadget configuration file to use. Refer to https://frida.re/docs/gadget/ for more information. -l, --script-source TEXT A script file to use with the the "path" config type. Specify "libfrida- gadget.script.so" as the "path" in your config. -n, --ignore-nativelibs Do not change the extractNativeLibs flag in the AndroidManifest.xml. -m, --manifest TEXT A decoded AndroidManifest.xml file to read.

objection patchapk –architecture armeabi-v7a –use-aapt2 –source yourAPK.apk

app 启动后用 objection/frida 直接连上即可。 proxychains, 科学

adb: failed to install fulao2.objection.apk: Failure [INSTALL_FAILED_UPDATE_INCOMPATIBLE: Package com.ilulutv.fulao2 signatures do not match the previously installed version; ignoring!]

解决:删除原先已经安装的 app

objection explore

内存漫游和组件控制 1 2 3 4 5 6 7 8 9 10 11 12 13 android hooking ``list` `activities # 列出内存中所有的类 android hooking ``list` `classes # 列出类的所有方法 android hooking ``list` `class_methods 包名.类名 # 在内存中所有已加载的类中搜索包含特定关键词的类 android hooking search classes 包名包含的关键词 # hook类的所有方法 android hooking watch ``class` `包名.类名 # hook 类的方法,默认会Hook方法的所有重载 android hooking watch class_method 包名.类名.方法 # 如果只需hook其中一个重载函数 指定参数类型 多个参数用逗号分隔 android hooking watch class_method 包名.类名.方法 ``"参数1,参数2"

类和方法动态 trace objection+DEXDump 内存暴力脱壳机 加载插件

1 objection -g com.hello.qqc explore -P ~/.objection/plugins

grep -ril ’XXX‘ 找包含 XXX 的文件 例如 grep -ril “Mainactivity”

返回值: 1 [DEXDump]: DexSize``=``0x1d1f50``, DexMd5``=``7ed584af40ef0b1bc211688395e92c98``,SavePath``=``/``root``/``.objection``/``plugins``/``com.example.androidemo``/``0x7e38c0201c``.dex

wallbreaker objection

启动 frida-server,使用 -P 参数带着插件启动 objection: objection -g com.app.name explore -P ~/.objection/plugins

然后就可以愉快的使用 wallbreaker 的几个命令了:

搜索类

1 plugin wallbreaker classsearch <pattern>

根据给的 pattern 对所有类名进行匹配,列出匹配到的所有类名。

搜索对象

1 plugin wallbreaker objectsearch <classname>

根据类名搜索内存中已经被创建的实例,列出 handle 和 toString() 的结果。

ClassDump

1 plugin wallbreaker classdump <classname> [--fullname]

输出类的结构, 若加了 --fullname 参数,打印的数据中类名会带着完整的包名。

ObjectDump

1 plugin wallbreaker objectdump <handle> [--fullname]

在 ClassDump 的基础上,输出指定对象中的每个字段的数据。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 搜索类 plugin wallbreaker objectsearch LoginActivity //返回: com.example.androiddemo.Activity.LoginActivity com.example.androiddemo.Activity.LoginActivity$1 # 根据类名搜索内存中已经被创建的实例,列出 handle 和 toString() 的结果 --fullname 打印完整的包名 plugin wallbreaker classdump com.example.androiddemo.Activity.LoginActivity --fullname # 搜索对象 plugin wallbreaker objectsearch com.example.androiddemo.Activity.LoginActivity //返回: [0x2262]: com.example.androiddemo.Activity.LoginActivity@d8a5160 # 查看对象的一些属性和方法 plugin wallbreaker objectdump 0x2262 --fullname